Craignez-vous que vos données bancaires ou médicales soient un jour exposées parce que nos systèmes de sécurité actuels reposent sur un simple pari mathématique bientôt perdant ? Face à ce risque imminent, notre guide sur la cryptographie quantique explication simple vous révèle comment les lois absolues de la physique remplacent nos vieux cadenas numériques par des verrous impossibles à forcer sans laisser de trace. Comprenez enfin le mécanisme ingénieux des photons espions et saisissez la différence décisive entre cette sécurité matérielle inconditionnelle et les algorithmes post-quantiques qui tenteront de sauver l’internet de demain.

La cryptographie classique est cassée (en théorie), voilà pourquoi

Nos “cadenas” numériques actuels : une sécurité basée sur un pari

Imaginez un coffre-fort numérique inviolable. Vous le verrouillez aisément, c’est le chiffrement, mais sans la bonne clé, impossible de l’ouvrir. Ce système, la cryptographie asymétrique (comme le RSA), repose sur un problème mathématique si complexe que nos ordinateurs actuels s’y cassent les dents.

Ce rempart de sécurité tient sur un pari unique : l’impossibilité de factoriser rapidement des nombres gigantesques. C’est sur cette difficulté technique que repose la sécurité de nos transactions bancaires, de vos emails et de l’économie numérique.

Ce pari audacieux a tenu pendant des décennies sans faillir. Mais attention, les règles du jeu sont sur le point de changer radicalement.

L’arrivée du “crocheteur” ultime : l’ordinateur quantique

Oubliez la simple vitesse de calcul. Si vous voulez une cryptographie quantique explication simple, comprenez que cette machine pense différemment. Elle est conçue pour résoudre instantanément certains types de problèmes que les ordinateurs classiques ne pourront jamais résoudre.

L’un de ces problèmes est justement la factorisation de grands nombres, rendue triviale grâce à l’algorithme de Shor. Cela rendrait les “cadenas” RSA obsolètes du jour au lendemain. C’est une menace existentielle pour les algorithmes cryptographiques traditionnels actuels.

Pire encore, la menace du “récolter maintenant, déchiffrer plus tard” est bien réelle. Des adversaires stockent déjà nos données chiffrées, en attendant d’avoir l’ordinateur quantique pour tout lire. C’est un problème d’aujourd’hui, pas de demain.

Le chrono est lancé : une course contre la montre

Regardons la réalité en face. Certains experts estiment qu’un ordinateur quantique capable de casser le RSA pourrait voir le jour en moins de 10 ans. Le ton n’est pas à la panique, mais l’urgence est indéniable.

Le hic, c’est que la migration de tous nos systèmes informatiques vers de nouveaux standards de cryptographie prend énormément de temps, souvent 10 à 20 ans. Le décalage entre la menace imminente et notre capacité à réagir est le vrai danger.

Nous sommes dans une impasse où il faut trouver des solutions maintenant. C’est là que le NIST souligne l’urgence du développement de la cryptographie quantique.

La cryptographie quantique, une réponse radicalement différente

Face à la menace des supercalculateurs, on pourrait croire qu’il faut complexifier les maths. Mais la cryptographie quantique prend une voie totalement différente, presque contre-intuitive.

Changer les règles du jeu : de la maths à la physique

Pour une cryptographie quantique explication simple, oubliez les équations tordues. Cette technologie ne cherche pas à créer un problème mathématique plus dur. Sa sécurité ne repose pas sur une hypothèse de difficulté, mais sur les lois fondamentales de la physique quantique.

C’est une distinction brutale. La sécurité classique parie que le code est “trop long à casser”. Le quantique affirme que c’est physiquement impossible à casser sans se faire repérer. C’est une garantie offerte par les principes de la physique quantique.

Le système est conçu pour que toute tentative d’espionnage laisse une trace indélébile. C’est sa force.

Le principe de l’observateur : l’atout maître de la sécurité

Voici le concept clé : en physique quantique, observer un objet le perturbe. On ne peut pas mesurer quelque chose sans le modifier.

Imaginez une lettre écrite avec une encre invisible spéciale. La seule façon de la révéler est de la chauffer, mais cela la brûle légèrement, laissant une marque évidente que quelqu’un l’a lue avant vous.

C’est le théorème de non-clonage : impossible de créer une copie parfaite d’un état quantique inconnu. Un espion ne peut donc pas copier l’information et la renvoyer comme si de rien n’était.

Cette propriété physique est la base de la détection d’espionnage. C’est un mouchard intégré par la nature elle-même.

Ce n’est pas pour chiffrer vos mails (pas directement)

Il faut clarifier un point souvent mal compris. La cryptographie quantique ne sert pas à chiffrer le message lui-même. Son application principale est la Distribution Quantique de Clés (QKD).

Le but est de permettre à deux personnes de créer et partager une clé de chiffrement parfaitement secrète. L’échange de cette clé est protégé par les lois de la physique quantique.

Une fois qu’ils ont cette clé secrète, ils l’utilisent avec un algorithme de chiffrement symétrique classique comme l’AES pour chiffrer leur message. La partie quantique sécurise la clé, pas les données.

Comment ça marche en pratique ? l’échange de clé inviolable

D’accord, le principe est posé : on utilise la physique pour échanger une clé. Mais concrètement, comment Alice et Bob s’y prennent-ils pour déjouer une espionne nommée Ève ?

Alice, Bob et l’espionne Ève : le scénario classique

Alice souhaite transmettre une clé secrète à Bob. Pour une cryptographie quantique explication simple, visualisez Ève, l’espionne tenace, qui tente d’écouter sur la ligne de communication.

Le but d’Alice et Bob n’est pas d’empêcher Ève d’écouter car c’est techniquement impossible. Leur objectif est de savoir si Ève a écouté. Si l’espionnage est avéré, ils jettent la clé et recommencent.

C’est un changement total de philosophie par rapport à la cryptographie classique, où l’on espère aveuglément que l’espion ne comprend rien.

Des photons polarisés comme messagers secrets

Pour ce mécanisme, on utilise des particules de lumière : les photons. Alice les expédie un par un vers Bob. Chaque photon transporte un unique bit d’information, soit un 0, soit un 1.

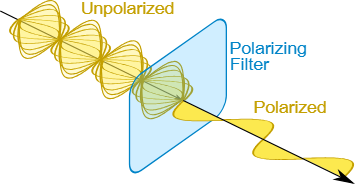

L’information est codée dans la polarisation du photon. C’est comme utiliser des lunettes de soleil polarisantes. On peut imaginer une polarisation verticale (|) pour représenter un 0 et une polarisation horizontale (—) pour un 1.

La subtilité du protocole BB84 réside dans l’usage de deux “alphabets” différents : un rectiligne (+) et un diagonal (x). Alice choisit au hasard quelle base utiliser pour chaque photon. Bob, de son côté, choisit aussi au hasard quelle base utiliser pour lire chaque photon.

La “discussion publique” qui piège l’espionne

Une fois les photons transmis, Alice et Bob discutent sur un canal public non sécurisé. Ils ne révèlent pas les 0 et 1 mais comparent uniquement les bases qu’ils ont utilisées pour chaque photon.

Ils conservent exclusivement les bits pour lesquels ils ont utilisé la même base par pur hasard. Ces bits validés forment alors la fondation de leur clé secrète.

Si Ève a intercepté un photon, elle a dû le mesurer. En le faisant, elle a inévitablement perturbé son état, introduisant des erreurs que Bob et Alice détecteront immédiatement.

La grande confusion : quantique vs. post-quantique

Maintenant que le mécanisme est plus clair, il faut absolument adresser une confusion très courante. On entend parler de ‘‘cryptographie quantique’ et ‘post-quantique’, et ce n’est pas du tout la même chose.

Cryptographie quantique (cq) : la sécurité par la physique

Si vous cherchez une cryptographie quantique explication simple, retenez ceci : elle utilise les lois de la physique, comme les photons et la superposition, pour sécuriser un canal de communication. Son but unique est de distribuer une clé de manière totalement inviolable via le protocole QKD.

Le revers de la médaille est lourd : elle nécessite une infrastructure matérielle complètement nouvelle. Il faut installer des sources de photons, tirer des fibres optiques spéciales et poser des détecteurs ultra-sensibles. On ne peut pas simplement “mettre à jour” un serveur pour faire de la CQ.

Cryptographie post-quantique (pqc) : des maths plus costaudes

La PQC, c’est une toute autre histoire. C’est une cryptographie classique basée sur les maths, mais elle utilise des problèmes mathématiques si complexes qu’ils restent difficiles à résoudre même pour un ordinateur quantique. C’est une forteresse mathématique contre une attaque future.

Son énorme avantage est qu’elle est purement logicielle. Elle est conçue pour fonctionner immédiatement sur les ordinateurs et les réseaux que nous utilisons aujourd’hui. C’est concrètement une mise à jour logicielle massive pour résister à la menace quantique sans changer tout le matériel.

Deux stratégies, un même ennemi

Pour résumer brutalement : la CQ exige de changer le matériel physique, alors que la PQC ne demande qu’à changer le logiciel.

| Caractéristique | Cryptographie Quantique (CQ) | Cryptographie Post-Quantique (PQC) |

|---|---|---|

| Principe de base | Lois de la physique quantique (observation perturbe) | Problèmes mathématiques complexes (résistants aux quantiques) |

| Type de solution | Matérielle (nouveau hardware : fibres, lasers…) | Logicielle (nouveaux algorithmes sur hardware existant) |

| Objectif principal | Distribution de clé sécurisée (QKD) | Chiffrement des données (remplacer RSA, etc.) |

| Niveau de sécurité | Sécurité “inconditionnelle” prouvée par la physique | Sécurité “computationnelle” (basée sur la difficulté supposée) |

| Déploiement | Complexe et coûteux, pour des liens spécifiques | Relativement simple (mise à jour logicielle), déploiement large |

Les promesses et les applications concrètes de la cryptographie quantique

Une sécurité inconditionnelle : le graal de la confidentialité

Imaginez un coffre-fort qu’aucun ordinateur, même dans mille ans, ne pourrait forcer. C’est ça, la sécurité inconditionnelle. Elle ne repose pas sur des maths complexes, mais sur les lois immuables de la physique. Aucune puissance de calcul ne peut la vaincre.

C’est la promesse d’un secret qui le reste pour toujours, une garantie qu’aucune avancée technologique future ne pourra jamais briser.

Pour l’instant, seul le couple QKD et masque jetable permet d’atteindre ce niveau. C’est la seule méthode prouvée pour garantir une sécurité inconditionnelle théorique. Le reste n’est que supposition.

Protéger les communications les plus critiques

Soyons clairs, vous n’utiliserez pas ça pour vos emails demain matin. Cette technologie cible d’abord les secteurs où la confidentialité à très long terme est une question de survie.

Les premiers secteurs :

- Gouvernements et défense : pour protéger les secrets d’État et les communications militaires.

- Secteur financier : pour sécuriser les transactions interbancaires à haute valeur.

- Secteur de la santé : pour garantir la confidentialité à vie des dossiers médicaux.

- Infrastructures critiques : pour protéger le contrôle des réseaux d’énergie ou de transport.

Des réseaux quantiques à l’échelle mondiale

L’ambition ne s’arrête pas à deux ordinateurs reliés par un câble. Le but ultime est de bâtir un véritable internet quantique. Des projets colossaux émergent pour tisser des réseaux de communication quantique sur des continents entiers.

L’Europe ne reste pas les bras croisés avec l’initiative EuroQCI. Ce projet vise à déployer une infrastructure sécurisée d’ici 2030. Elle reliera les capitales et les sites stratégiques pour blinder notre souveraineté numérique.

La Chine a déjà frappé fort avec le satellite Micius. Ils ont réussi une distribution de clé sur 1 200 km, prouvant que les communications spatiales via le satellite Micius sont désormais une réalité tangible.

Les défis et les limites actuelles : pourquoi tout n’est pas encore quantique

Les promesses sont immenses, c’est vrai. Mais il faut garder les pieds sur terre. La route vers un déploiement massif est encore semée d’embûches techniques bien réelles.

Le problème de la distance et du débit

Le premier obstacle majeur est la distance. Les photons transportant l’information quantique sont fragiles. Dans une fibre optique, ils sont absorbés ou perdent leur état quantique après quelques centaines de kilomètres.

On ne peut pas simplement “amplifier” le signal comme on le fait pour internet classique, car cela détruirait l’information quantique (à cause du principe de non-clonage).

Le faible débit de clés sécurisées est aussi encore problématique par rapport aux standards classiques, ce qui limite les applications pour le moment.

L’enjeu des répéteurs quantiques

La solution au problème de la distance est le répéteur quantique. C’est un dispositif qui permettrait d’étendre la portée d’une communication quantique sans lire (et donc détruire) l’information.

C’est un immense défi technologique. Le développement de répéteurs quantiques fiables est l’un des axes de recherche les plus actifs et le principal verrou à faire sauter pour un internet quantique global.

Des contraintes techniques et un coût élevé

Au-delà de la distance, le matériel lui-même est exigeant. Les systèmes QKD nécessitent des sources de photons uniques et des détecteurs capables de compter des photons un par un, souvent refroidis à des températures extrêmes.

Les principaux freins au déploiement :

- Coût élevé : L’équipement spécialisé est encore très cher, réservé à des applications de niche.

- Sensibilité à l’environnement : Les systèmes sont sensibles aux vibrations, aux variations de température, ce qui complique leur installation hors des laboratoires.

- Nécessité d’une fibre dédiée : Souvent, la QKD ne peut pas coexister avec le trafic internet classique sur la même fibre (“dark fiber”), ce qui augmente les coûts d’infrastructure.

L’avenir de nos secrets numériques : à quoi s’attendre ?

Malgré ces obstacles, la direction est claire. La question n’est plus “si” mais “comment” et “quand” ces technologies vont redéfinir notre sécurité. Alors, à quoi ressemble le futur proche ?

Une cohabitation inévitable : le meilleur des deux mondes

L’avenir ne sera probablement pas “tout quantique” ou “tout post-quantique”. Pour une cryptographie quantique explication simple, retenez que le futur sera hybride. Les deux approches ne sont pas concurrentes, mais complémentaires.

On peut s’attendre à un scénario où la cryptographie post-quantique (PQC) sera déployée massivement pour sécuriser nos logiciels, nos navigateurs, nos applications. En parallèle, la cryptographie quantique (CQ) servira à créer des “autoroutes” de communication ultra-sécurisées pour relier des centres de données ou des institutions critiques.

L’impact sur votre quotidien : pas pour demain, mais…

Soyons clairs : vous n’aurez pas de “box internet quantique” chez vous de sitôt. L’impact direct sur le grand public sera invisible mais bien réel.

La sécurité de votre application bancaire, la protection de vos données de santé, l’intégrité des services publics en ligne… tout cela sera renforcé en coulisses par ces nouvelles technologies.

C’est une mise à niveau fondamentale de l’infrastructure de confiance sur laquelle repose notre société numérique.

La standardisation est déjà en marche

Ce futur n’est pas de la science-fiction. Des organismes comme le NIST (l’Institut National des Standards et de la Technologie américain) travaillent depuis des années à sélectionner et standardiser les futurs algorithmes de PQC.

Ce processus garantit que toute l’industrie technologique adoptera les mêmes solutions robustes et interopérables pour faire face à la menace quantique.

- Ce qu’il faut retenir :

- La cryptographie actuelle est vulnérable à long terme.

- La CQ offre une sécurité physique pour les communications critiques.

- La PQC est la mise à jour logicielle pour tout le reste.

La cryptographie quantique révolutionne notre sécurité en remplaçant les certitudes mathématiques par les lois inviolables de la physique. Bien que complexe à déployer, elle constitue, avec les solutions post-quantiques, un rempart indispensable. Face à la menace de l’ordinateur quantique, cette transition vers un internet hybride et ultra-sécurisé n’est plus une option, mais une nécessité absolue.

FAQ

En termes simples, qu’est-ce que la cryptographie quantique ?

C’est une méthode de sécurisation des échanges qui ne repose plus sur des problèmes mathématiques complexes, mais sur les lois fondamentales de la physique. Contrairement au chiffrement classique qui parie sur le fait que le code est “trop difficile” à casser pour un ordinateur actuel, la cryptographie quantique offre une garantie physique : toute tentative d’espionnage modifie l’information elle-même, rendant l’intrusion immédiatement détectable.

Comment fonctionne concrètement la cryptographie quantique ?

Le mécanisme le plus courant est la Distribution Quantique de Clés (QKD), utilisant souvent le protocole BB84. Concrètement, un émetteur (Alice) envoie des photons polarisés individuellement à un récepteur (Bob). Ces particules de lumière transportent les éléments d’une clé de chiffrement. Une fois la transmission terminée, ils comparent publiquement une partie des paramètres pour vérifier l’absence d’erreurs. Si le taux d’erreur est faible, ils génèrent une clé secrète inviolable pour chiffrer leurs données via un algorithme symétrique classique.

Comment expliquer le principe physique de cette sécurité simplement ?

Imaginez une lettre écrite à l’encre invisible qui s’autodétruit dès que quelqu’un pose les yeux dessus. En physique quantique, c’est le principe de l’observateur : on ne peut pas mesurer un objet quantique (ici, un photon) sans perturber son état. Si un espion tente de lire la clé pendant son transfert, il introduit inévitablement des anomalies (du bruit) dans la communication. Les destinataires savent alors instantanément qu’ils sont écoutés et peuvent rejeter la clé compromise.

Avez-vous un exemple de cryptographie à sécurité quantique ?

Il faut distinguer deux approches. D’une part, la cryptographie quantique matérielle (QKD), déjà utilisée pour sécuriser des liaisons critiques bancaires ou gouvernementales sur fibre optique. D’autre part, la cryptographie post-quantique (PQC), qui est une réponse logicielle : ce sont de nouveaux algorithmes mathématiques, comme le standard ML-KEM (dérivé de CRYSTALS-Kyber) validé par le NIST, conçus pour résister à la puissance de calcul des futurs ordinateurs quantiques sans nécessiter de matériel physique spécifique.

![Cryptographie quantique explication simple [Guide 2026]](https://alexitauzin.com/wp-content/uploads/2025/12/cryptographie-quantique-explication-simple-scaled.jpg)